- A+

1. frida框架简介

Frida是一款基于Python + JavaScript 的Hook框架,本质是一种动态插桩技术,可以用于Android、Windows、iOS等各大平台。由于是基于脚本的交互,因此相比xposed来说更加便捷。

Frida与xposed对比:frida适用于全平台,xposed只能用于Android平台;frida可Hook java层和native层,而xposed只能Hook java层;frida通过编写js代码实现,xposed必须编写插件(类似写Android app);

动态插桩技术:在程序运行时实时地插入额外代码和数据,对可执行文件没有任何永久性的改变。

2. 环境配置

前提:电脑装有python环境。

Windows端安装frida:

pip install frida

pip install frida-tools查看frida版本:

frida --version注:frida版本最好与frida-server版本一致。

手机端 / 模拟器安装相同版本的frida-server:frida-server下载地址;

手机端下载 frida-server-版本-android-arm64.xz

32位模拟器下载 frida-server-版本-android-x86.xz

64位模拟器下载 frida-server-版本-android-x86_64.xz下载完成后解压文件。

打开命令行,将frida-server推到手机 / 模拟器上:

adb push 文件路径 /data/local/tmp

#eg: adb push C:\Program Files\frida-server-14.2.7-android-x86 /data/local/tmp连接模拟器:

adb shell

#如果提示 error: more than one device/emulator,则执行 adb devices,然后执行 adb -s 设备名称 shell

#eg:adb -s emulator-5554 shell如果显示'adb'不是内部或外部命令,也不是可运行的程序或批处理文件,则下载adb工具包:

Windows版本:https://dl.google.com/android/repository/platform-tools-latest-windows.zip

Mac版本:https://dl.google.com/android/repository/platform-tools-latest-darwin.zip

Linux版本:https://dl.google.com/android/repository/platform-tools-latest-linux.zip

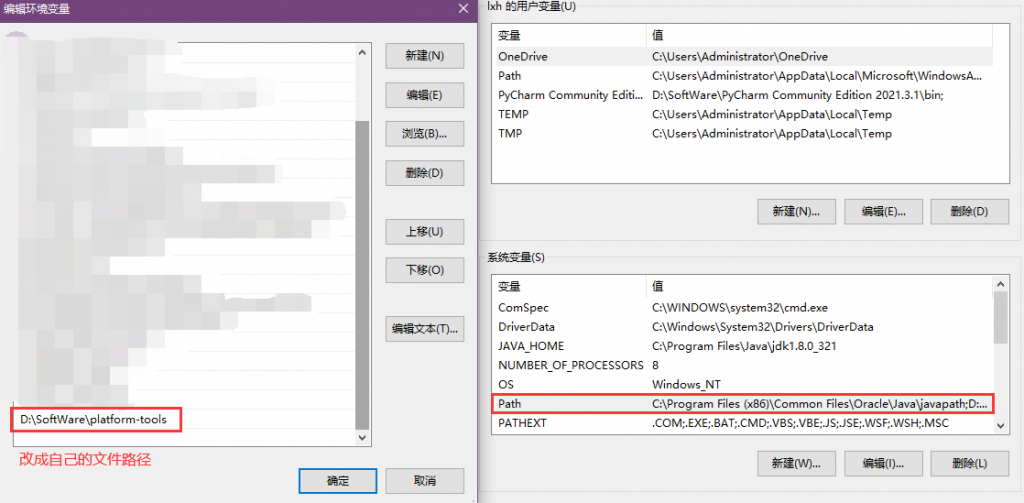

并配置环境变量:

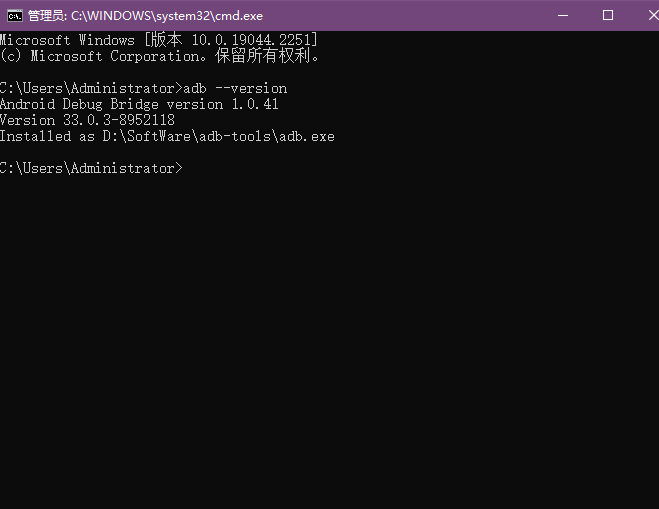

并在命令行中输入adb --version,验证是否成功安装:

进入frida-server目录下:

cd /data/local/tmp

#执行下ls命令,看看frida-server是否在该目录下。

#文件名太长了,将文件名改为fs:

mv frida-server-14.2.7-android-x86 fs添加执行权限:

chmod 777 fs启动frida-server:

./fs &

#新建一个命令行执行下面命令

frida-ps -U

#如果显示出进程列表说明启动成功端口转发:

adb forward tcp:27042 tcp:27042

#如果提示 error: more than one device/emulator,则执行adb -s emulator-5554 forward tcp:27042 tcp:27042

# emulator-5554为设备名称

3. Hook java层

基本模板:

import frida

import sys

jscode = """

Java.perform(function () {

var utils = Java.use('com.droider.hooktest2.MainActivity');

utils.getSum.implementation = function () {

console.log("Hook Start...");

return true;

}

});

"""

def on_message(message, data):

if message['type'] == 'send':

print(message['payload'])

elif message['type'] == 'error':

print(message['stack'])

#如果设备为手机,则frida.get_usb_device()

process = frida.get_remote_device().attach('com.droider.hooktest2') #附加某个进程,大多情况为Android包名。

script = process.create_script(jscode)

script.on('message', on_message)

script.load()

sys.stdin.read()用的时候修改下面这几个以及JS代码就行了,其它地方几乎不用动。

com.droider.hooktest2.MainActivity为要Hook的函数所在的类;getSum为目标函数;若目标函数无参数,则为function(),若有两个参数则为function(a,b);com.droider.hooktest2为要附加的进程名,也即Android app的包名;

4.Hook native层

基本模板:

import frida

import sys

jscode = """

Interceptor.attach(Module.findExportByName("libc.so" , "open"), {

onEnter: function(args) {

send("open("+Memory.readCString(args[0])+","+args[1]+")");

},

onLeave:function(retval){

}

});

"""

def on_message(message ,data):

print message

process = frida.get_remote_device().attach("com.tencent.mm")

script = process.create_script(jscode)

script.on("message" , on_message)

script.load()

sys.stdin.read()